Was ist Digitalisierung? Statt Briefe versenden wir Emails, statt Daten im Regal in Ordnern stehen zu haben, greifen wir nun von überall auf die Cloud zu, statt einer Landkarte nutzen wir das Navi. Bisher manuelle Handgriffe, Tätigkeiten und Abläufe können…

The weakest link – Wie gefährlich ist Social Engineering?

Das schwächste Glied Anders als erwartet begegnen uns die Grundlagen für Social Engineering jeden Tag. Ob beim Einkaufen im Supermarkt, der Arbeit oder beim abendlichen Treffen mit Freunden. Wir befolgen Anweisungen von Vorgesetzten, sympathisieren mit Menschen die uns ähnlich sind…

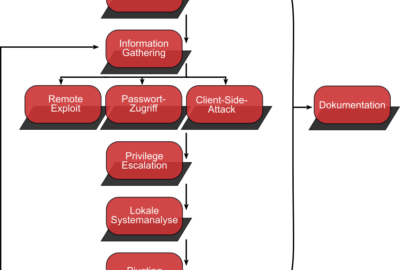

Nutzen und Aufbau eines Penetration Test

Nutzen eines Penetration Test Im Zuge eines Penetration Tests übernimmt RedFox die Rolle eines Angreifers, der in Ihre IT-Infrastruktur eindringt. Durch die Dokumentation der Angriffe erhalten Sie wertvolles Wissen zu den vorhandenen Schwachstellen in Ihrem System. Gleichzeitig nehmen Sie durch…

Die EU Datenschutz-Grundverordnung

Die EU Datenschutz-Grundverordnung (DSGVO) dient dazu den europäischen Datenschutz auf ein gemeinsamen Nenner zu bringen. National geltendes Recht muss entsprechend der EU Datenschutz-Grundverordnung angepasst werden. Die einzige Möglichkeit der Mitgliedsstaaten kleinere Anpassungen vorzunehmen ist durch die so genannten Öffnungsklauseln. Diese…

IT Security Buzzwords

In allen Bereichen, in denen Menschen sich austauschen, gibt es Schlagwörter, sogenannte Buzzwords, mit denen Sachverhalte prägnant und kurz formuliert werden. Auch im Bereich der IT-Sicherheit sind wir vor diesen Begriffen nicht gefeit. Ein paar der wichtigsten Buzzwords behandelt dieser…