So oder so ähnlich haben wir die Frage schon sehr oft gehört. Seit wir begonnen haben uns mit Cyber Security zu beschäftigen und die RedFox InfoSec GmbH gegründet haben, beschäftigen wir uns hauptsächlich mit kleinen und mittelständischen Unternehmen im Südwesten…

Cyber Security – Wo anfangen?

Cyber Security Maßnahmen für kleine Unternehmen, Einzelunternehmer und Handwerksbetriebe Seit Jahren häufen sich die Nachrichten über kleine und mittelständische Unternehmen, die durch eine Cyberattacke mit Betriebsunterbrechung zu kämpfen haben und wochen-, wenn nicht gar monatelang in ihrer Arbeit eingeschränkt sind.…

Wichtige Punkte der Cyber Security für CxOs

Die Digitalisierung verändert nicht nur unsere Sicht auf Prozesse im Unternehmen, sondern auch die Maßnahmen, die zu ihrer Sicherheit getroffen werden müssen. Wo früher noch einfache, physische Maßnahmen ausgereicht haben benötigt es heute eine ganzheitlichen Konzepts zum Schutz des Unternehmens…

Cyber Security Key User

Cyber Security Key User oder die Suche nach einem geeigneten Konzept für die nachhaltige Umsetzung von Cyber Security Awareness im Unternehmen Die erfolgreiche Einführung eines Cyber Security Awareness Konzepts im Unternehmen scheitert oft an fehlenden Ressourcen. Seien es finanzielle Mittel,…

Gamification – IT Sicherheit spielend vermitteln

Was ist Gamification? Jung und alt, alle fühlen sich von Spielen angezogen. Gesellschaftsspiele, Lotto, spielerische Elemente im Alltag, keiner kann ihnen widerstehen. Diesen menschlichen Trieb machen sich viele mittlerweile auch im Arbeitskontext zu nutze. Denn Arbeit und Spielen sind keine…

Fünf gute Gründe um in einen Pentest zu investieren

Die Bedrohungslage für Unternehmen hat sich in den letzten Jahren rasant verändert. Um dieser Bedrohung entgegenzuwirken wurde viel in die Sicherung der externen Perimeter investiert. Gleichzeitig haben Angreifer ihre Techniken angepasst um auf neue Sicherheitsmaßnahmen zu regieren. Dabei sind sich…

CEO Fraud

Die unsichtbare Gefahr Bei der Chef-Masche (eng. CEO Fraud) geben sich Betrüger als Führungskraft eines Unternehmens aus. Der Geschäftsführer (CEO) oder Handelspartner fordert sie anschließend mit gefälschten Mails dazu auf, größere Summen ins Ausland zu überweisen. Alles streng geheim, am…

Wie funktioniert Phishing?

Gefahr Phishing Die Gefahr Phishing ist eine Zusammensetzung aus den englischen Begriffen „password“ und „fishing“. Frei übersetzt bedeutet es das Angeln nach Passwörtern. Diese Technik nutzen Cyber-Kriminelle um an Anmeldedaten, Nutzerdaten und Passwörter für Dienste im Internet zu gelangen. Hierzu…

Wie erkenne ich eine Phishing Mail?

Wie erkenne ich eine Phishing Mail? Cyber-Kriminelle versuchen über Phishing Mails an Benutzerdaten und Passwörter ihrer Opfer zu gelangen. Um an diese Informationen zu kommen, müssen sie ihr Opfer zu einer Aktion zwingen. Dies erreichen sie, indem sie ihre wahre…

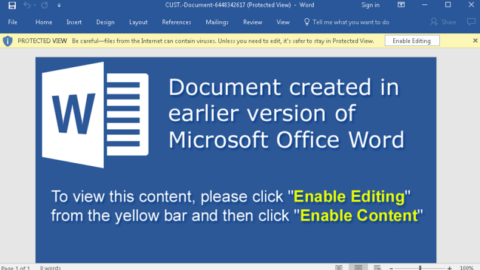

Emotet – Aktuelle Gefahr

Emotet – Aktuelle Gefahr Emotet ist eine Schadsoftware, die sich über das sogenannte „Outlook-Harvesting“ selbst verbreitet. Das bedeutet, sie analysiert die E-Mail-Inhalte und Kontakte eines infizierten Computers und versendet sich danach selbst. Dadurch, dass zur Weiterverbreitung Mailadressen von bekannten Kontakten…